Sie haben (wie in unserem Post vom April schön beschrieben) fleißig Ihre NetApp-Cluster aktualisiert, erhalten aber trotzdem Hilferufe von Ihren Domain-Admins? Auf den Domain-Controllern erscheinen wohl weiterhin Event-Einträge zu Ihrer CIFS-SVM? Dann haben wir hier ein paar Informationen für Sie parat.

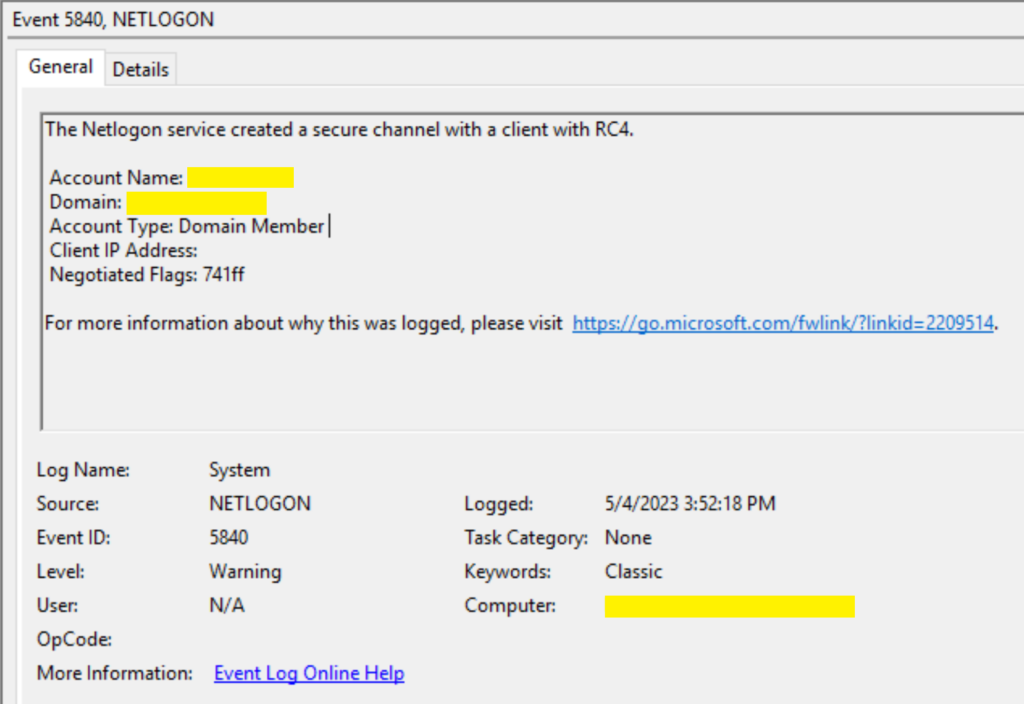

Es taucht dieses ominöse 5840-Event auf, welches ja auch im Microsoft-KB zur Netlogon-Thematik erwähnt wird:

The Netlogon service created a secure channel with a client with RC4.

Der Netlogon-Dienst hat einen sicheren Kanal mit einem Client mit RC4 erstellt.

Wir haben uns das angeschaut und können beruhigt Entwarnung geben:

Ja, der Event wird im Microsoft-KB aufgeführt. Und ja, er wurde im Rahmen der Netlogon-Patches im November 2022 neu eingeführt. Das war es aber auch schon.

Nach den ONTAP-Updates sind Sie vor den Juli-Änderungen (CVE-2022-38023) gewappnet und müssen nicht direkt aktiv werden.

Warum ist das aber so?

Dazu müssen wir erst einmal verstehen, was mit dem Microsoft-Patch angepasst wurde (welcher im Juli 2023 final scharfgeschaltet werden soll):

RPC-Verbindungen müssen in Zukunft nicht nur signiert, sondern zusätzlich auch noch verschlüsselt werden, wenn diese von Netlogon aufgerufen werden. Da diese Funktion in ONTAP gefehlt hat, wurde das mit einem Patch kurzerhand auch in ONTAP implementiert.

Das ist aber auch alles. Am RC4-Protokoll selbst wurde in diesem Microsoft-Patch nichts verändert. RC4 ist standardmäßig weiterhin erlaubt und wird von Microsoft auch nicht deaktiviert (wobei das definitiv kommen soll).

Was hat es also mit dem Event 5480 auf sich?

Dieser Event sagt „lediglich“ aus, dass für den Secure Channel von Netlogon der RC4-Algorithmus verwendet wurde. Zugegebenermaßen: Mit der Security-Brille betrachtet ist RC4 definitiv nicht das Nonplusultra, de facto wird dieser von Microsoft jedoch weiterhin erlaubt. So ganz traut sich Microsoft bisher nicht, RC4 komplett sterben zu lassen – der Einfluss in der IT-Welt wäre aktuell einfach zu groß.

Müssen wir also damit leben?

Natürlich gibt es auch hierfür Lösungen:

Die Erste ist ganz einfach: Weg mit NTLM, hin zu Kerberos. In unserem Blogpost NTLM vs. Kerberos im CIFS Umfeld haben wir beschrieben, welche Hürden es hier geben kann.

Es gibt jedoch auch einen einfacheren Weg: Bringen Sie ONTAP bei AES zu verwenden, wenn Netlogon-Verbindungen genutzt werden.

Geht ganz einfach – einzige Voraussetzung ist ein ONTAP mit Mindestversion 9.10.1:cifs security modify -vserver <vserver_name> -aes-enabled-for-netlogon-channel true

Mittlerweile gibt es zu dem Thema auch einen NetApp KB-Artikel:

https://kb.netapp.com/onprem/ontap/da/NAS/AD_DC_reports_Windows_Event_ID_5840

Und wenn wir schon dabei sind:

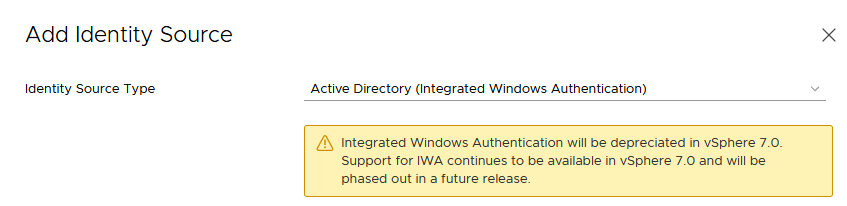

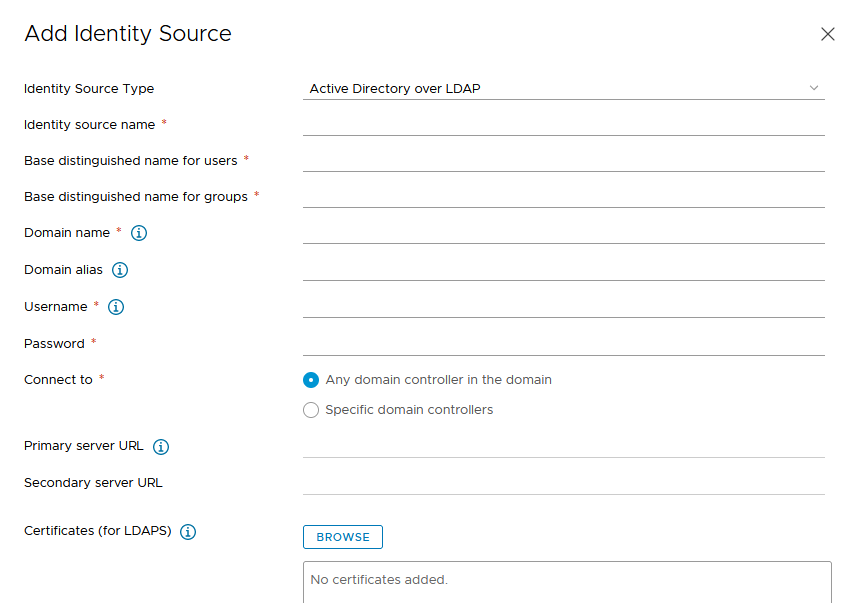

Auch Ihr VMware vCenter Server könnte in der 5840-Event Liste auftauchen. Das hängt in diesem Fall mit der IWA (Integrated Windows Authentication) Domain Authentifizierung zusammen:

Diese benötigt einen Domain-Join und nutzt Kerberos & NTLM mit Netlogon für die Authentifizierung. Da IWA jedoch seit vSphere 7.0 deprecated ist und in Zukunft aus vSphere entfernt werden soll, scheint es hier von Seiten VMware keine Pläne zu geben AES für Netlogon zu implementieren.

Die einzige Alternative ist hier die Identity Source auf LDAPS zu ändern. Damit sollten auch die 5840-Events im DC verschwinden.

Wir hoffen, mit diesem Artikel weiterhelfen zu können und stehen bei Rückfragen gerne zur Verfügung!