In modernen Backup Umgebungen steht man immer wieder vor der selben Herausforderung. Ein Domain Join des Backup Servers in die produktive Domäne sollte vermieden werden, lokale User bringen aber auch Probleme mit sich, was nun? Eine mögliche Lösung hierfür ist die SAML Authentifizierung an EntraID – möglich ab der Veeam Version Backup & Replication 13.

Domain Join vs. lokale User vs. SAML über EntraID

Viele werden sich jetzt fragen: Warum sollte man aber jetzt den Server wieder an die Microsoft Authentifizierung koppeln, nachdem man jahrelang mühevoll alle Server aus der Domäne entfernt hat? Welche Gründe sprechen jetzt dafür SAML über EntraID zu machen und nicht z.B. mit lokalen Usern zu arbeiten?

Ich denke das ein Domain Join in die Produktivdomäne keine gute Idee ist, sollte mittlerweile jedem bekannt sein, deshalb werden wir das auch nicht weiter beleuchten. Eine Alternative dazu ist selbstverständlich eine separate Management Domain, jedoch habe ich in der Praxis keinen Kunden, der dies umgesetzt hat.

In den letzten Jahren war es also gelebte Praxis den Backup Server im Workgroup Modus zu betreiben und mit lokalen Usern zu arbeiten. Versteht mich nicht falsch, dieser Ansatz ist valide und funktioniert. Spätestens beim Thema personalisiertem MFA oder größeren Adminteams merkt man jedoch schnell, jedem Admin einen persönlichen Account anzulegen kann problematisch werden. Besonders im Enterprise Umfeld ist eigentlich immer ein zentrales Identity Management gefordert, hier sind lokale User nicht gerne gesehen.

Um mal einige Vorteile von EntraID Authentifizierung zu nennen:

- Im Gegensatz zu lokalen Usern wird man per SAML Autzentifizierung nur an der Applikation, in diesem Fall bei Veeam angemeldet, nicht global am Betriebssystem. Dies eliminiert Angriffsvektoren auf den Server, da diese Anmeldung keine Rechte auf dem Server hat.

- Privileged Identity Management (PIM) – zeitlich gebundene Beantragung der erforderlichen Rechte und Genehmigungsworkflow

- High Class MFA, sicherer als einfaches TOTP

- Globale SignIn und Audit Logs

- zentrales Idendity Management – sowohl für Sicherheitsvorfälle, Compliance Gründe, aber auch Austrittsprozesse. Nur so ist ein komplettes Lifecycle Management gewährleistet

- Conditional Access – Der Login wird an Bedingungen wie MFA, Device Compliance, GPS Location, Quell IPs oder das Unternehmensnetzwerk geknüpft

Step-by-Step Guide

Starten wir mit einem kurzen Step-by-Step Guide für das Setup. Die offizielle Dokumentation von Veeam gibt es hier im Helpcenter.

Schritt 1:

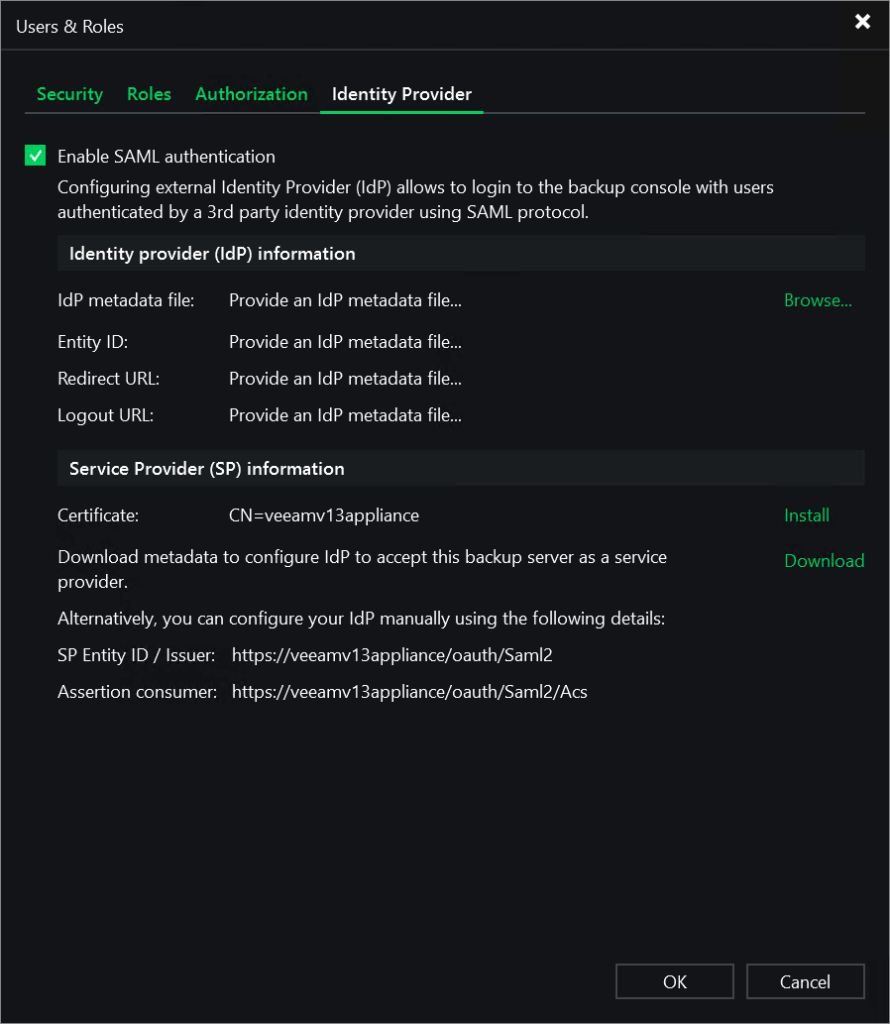

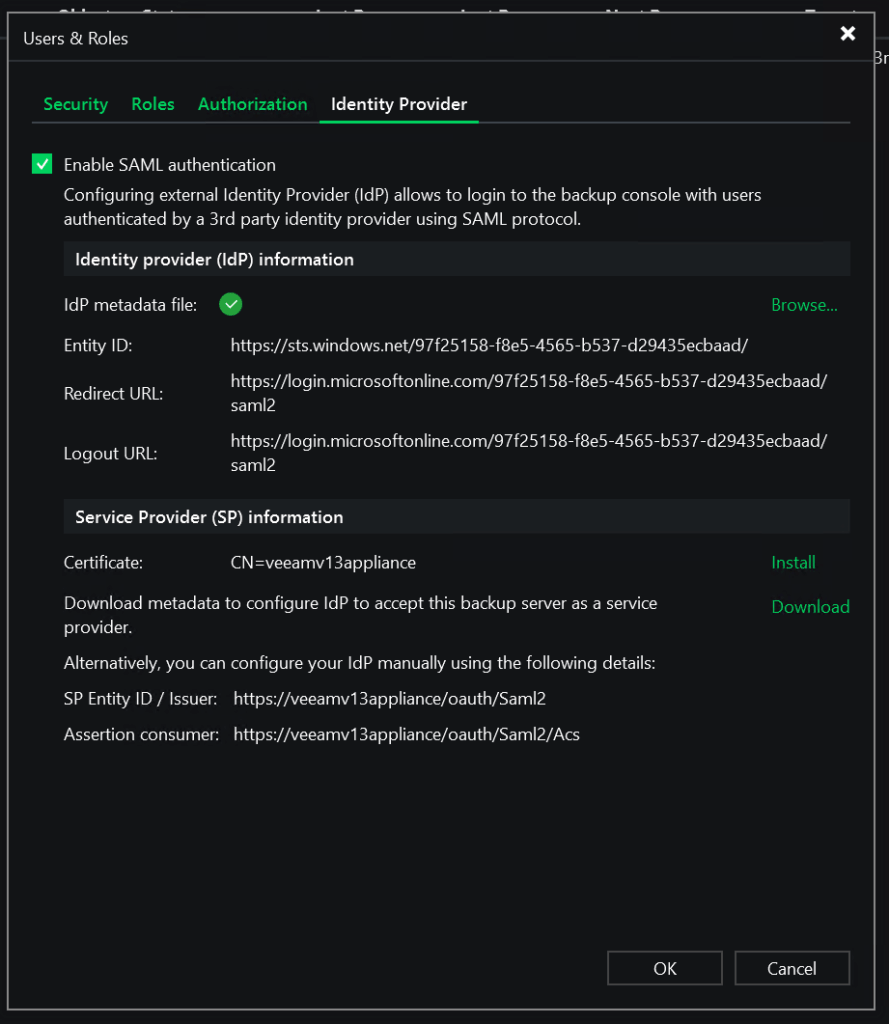

Unter dem Menüpunkt „Users and Roles“ – „Identity Provider“ muss SAML aktiviert werden.

Unter „Service Provider (SP) Information“ muss nun ein Zertifikat gewählt werden. Das kann ein bestehendes (self-signed) Zertifikat auf dem Backup Server sein z.B. das bereits bestehende auf dem Server. Alternativ kann hier ein eigenes Self-Signed Zertifikat importiert werden, dass nur für diesen Zweck genutzt wird um bspw. bei abhandenkommen des schlüssels, dieses in Entra ID zu widerrufen.

Die Metadateninformationen für den nächsten Schritt können über „Download“ direkt heruntergeladen werden.

Schritt 2:

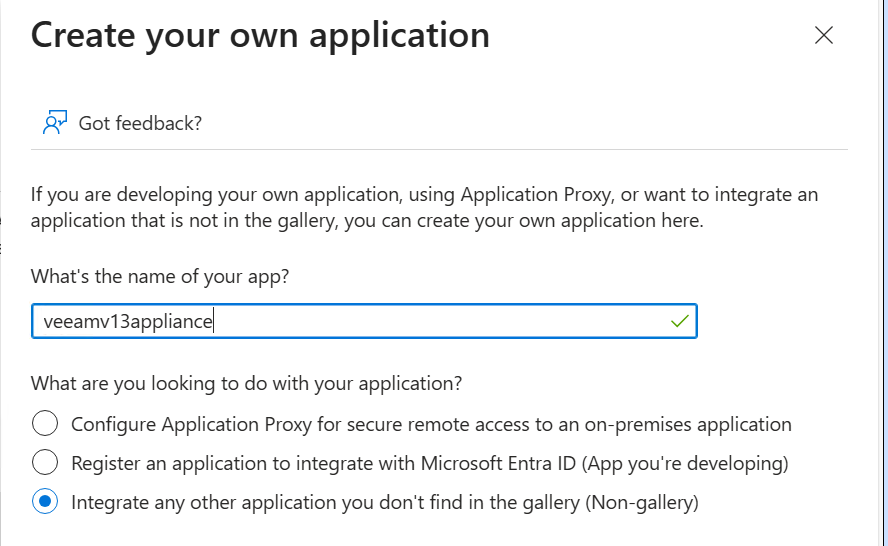

Unter https://entra.microsoft.com muss eine neue Enterprise Application erstellt werden. Hier sollte ein sprechender Name gewählt werden.

„Enterprise Applications“ – „New Application“ – „Create your own application“

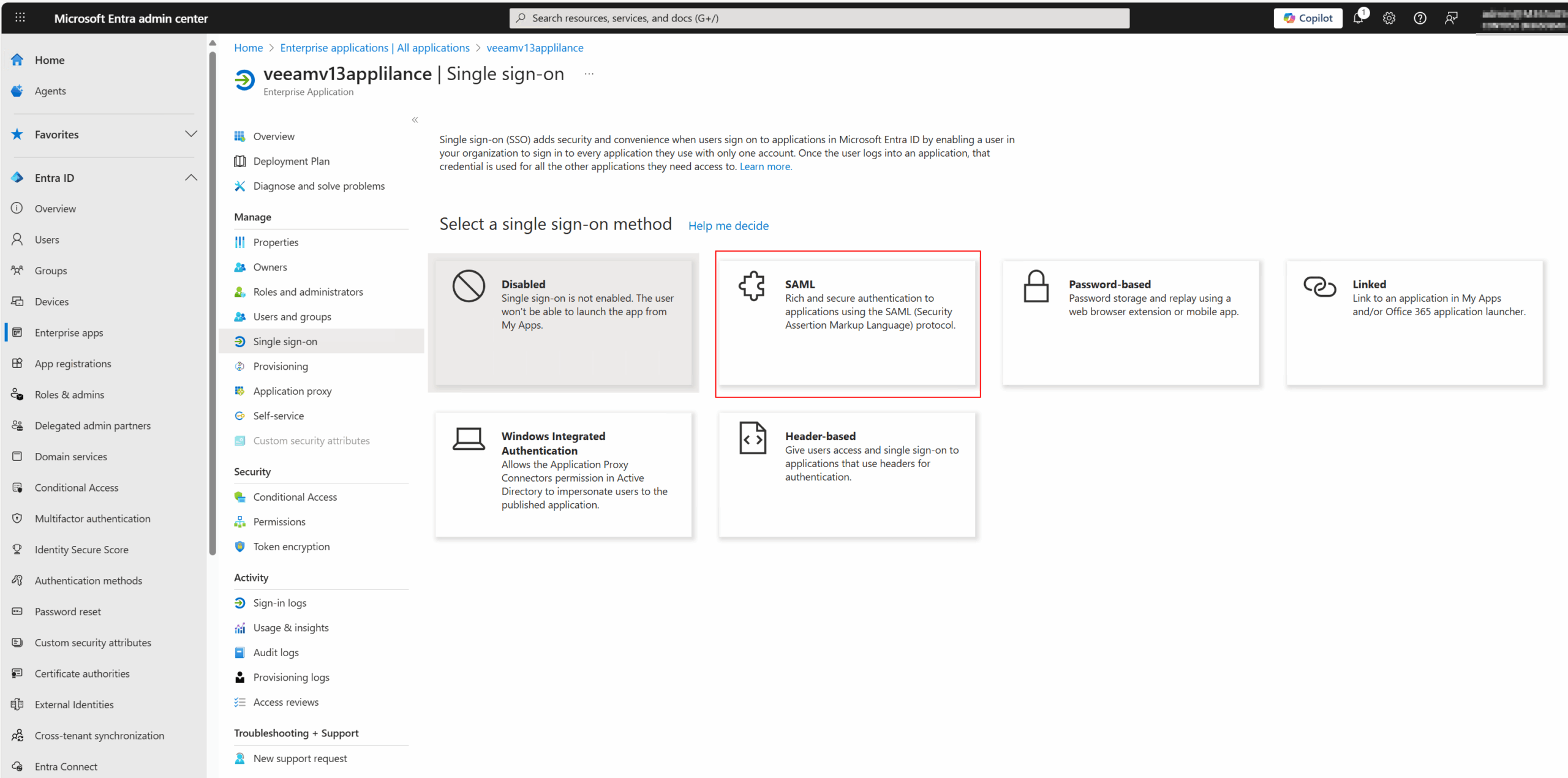

Anschließend wird unter „Single sign-on“ SAML gewählt.

Schritt 3:

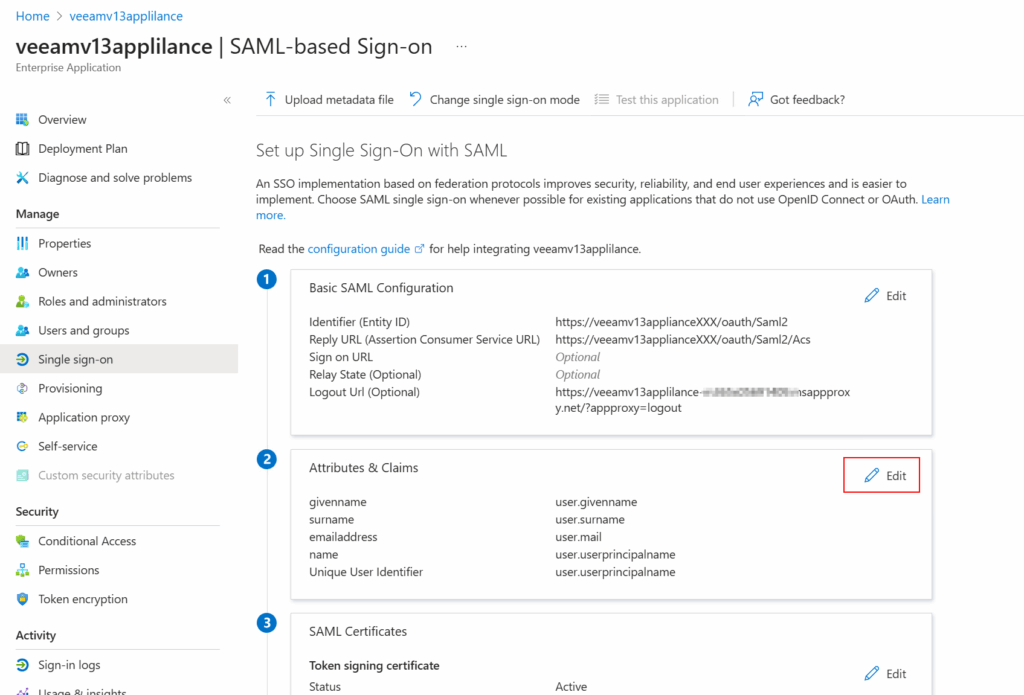

Hier wählt man „Upload metadata file“, dort wird die Datei aus Schritt 1 hochgeladen.

Schritt 4:

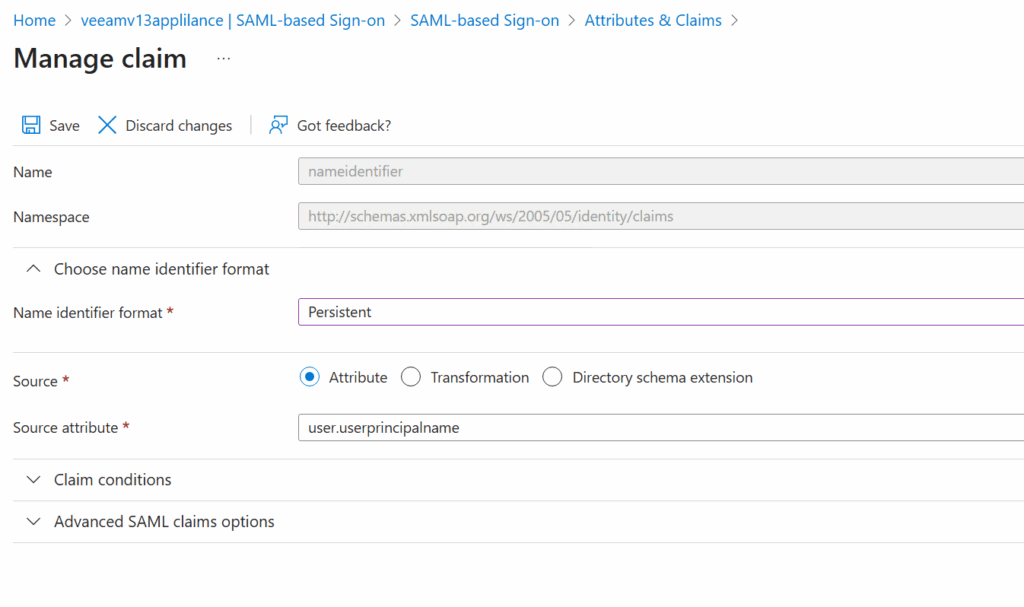

Anschließend muss noch ein Claim angepasst werden. Dazu unter „Single sign-on“ – „Attribute & Claims“ beim „Unique User Identifier (Name ID)“ auf Edit und den Wert „Name Identifier Format“ auf „Persistent“ stellen.

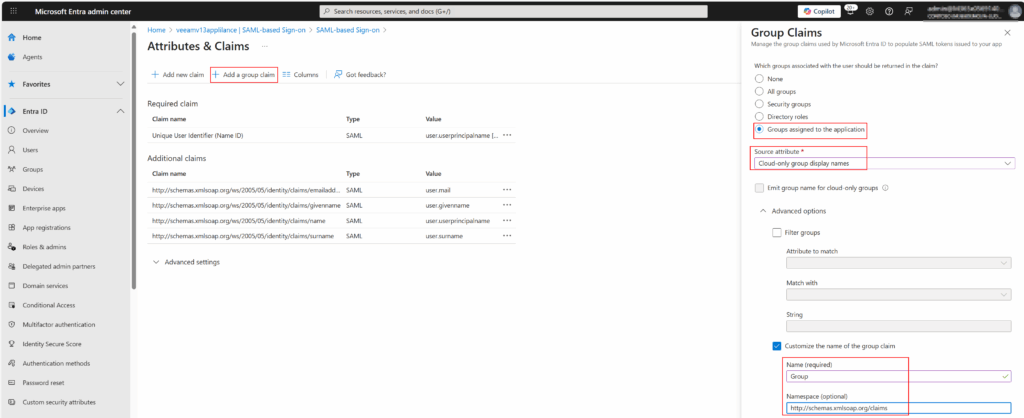

Um später auch eine Gruppen Authentifizierung zu ermöglichen, muss noch ein Group Claim hinzugefügt werden.

Schritt 5:

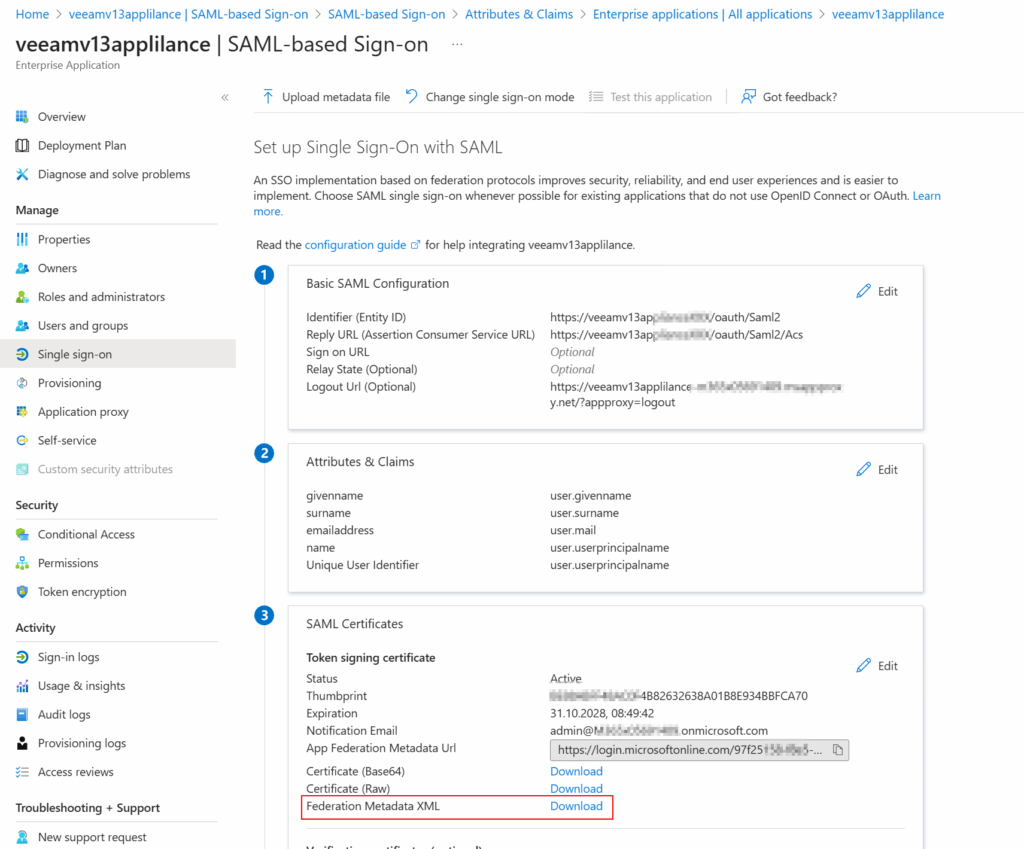

Unter dem Absatz „Single sign-on“ – „Federation Metadata XML“ die Konfiguration herunterladen.

Schritt 6a:

In Veeam wird diese Konfiguration mit Browse hochgeladen.

Schritt 6b (optional):

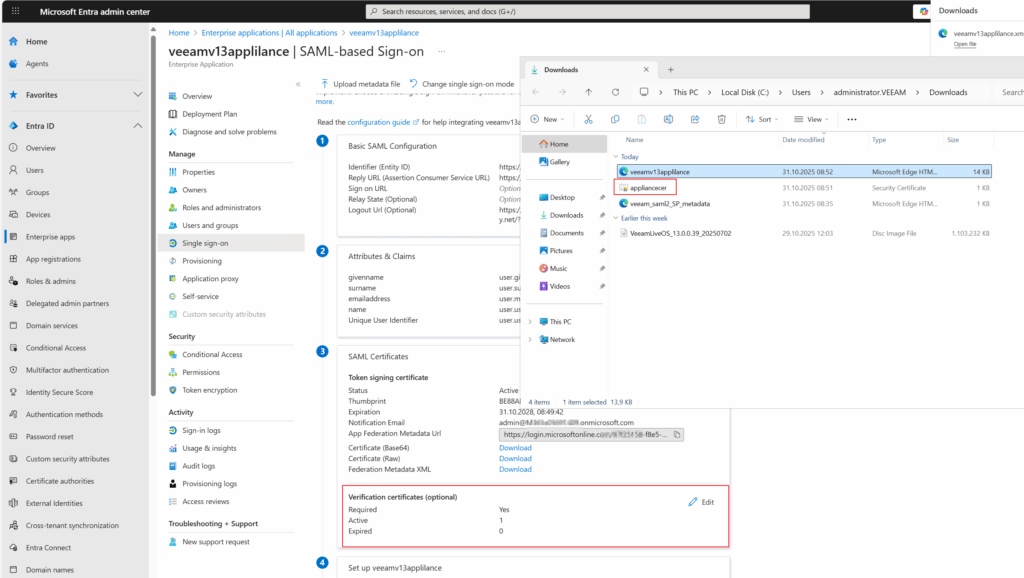

Als optionalen Schritt ist es noch möglich in der Enterprise Application das Zertifikat (in unserem Fall das self-signed des VBR Servers) hochzuladen. Dadurch wird das Zertifikat zusätzlich überprüft und nur Verbindungen hierrüber sind erlaubt. Das VBR Zertifikat ist als exportierbar markiert und kann aus dem Zertifikatsstore gespeichert werden. Folgende Vorteile ergeben sich hierdurch:

- Teil der Zero Trust Strategie

- Verhindern von Man-in-the-middle Attacken da das Zertifikat geprüft wird

- Dadurch kann die Anwendung sehr einfach zurückgezogen bzw. deaktiviert werden indem das Zertifikat entfernt wird und damit ungültig ist.

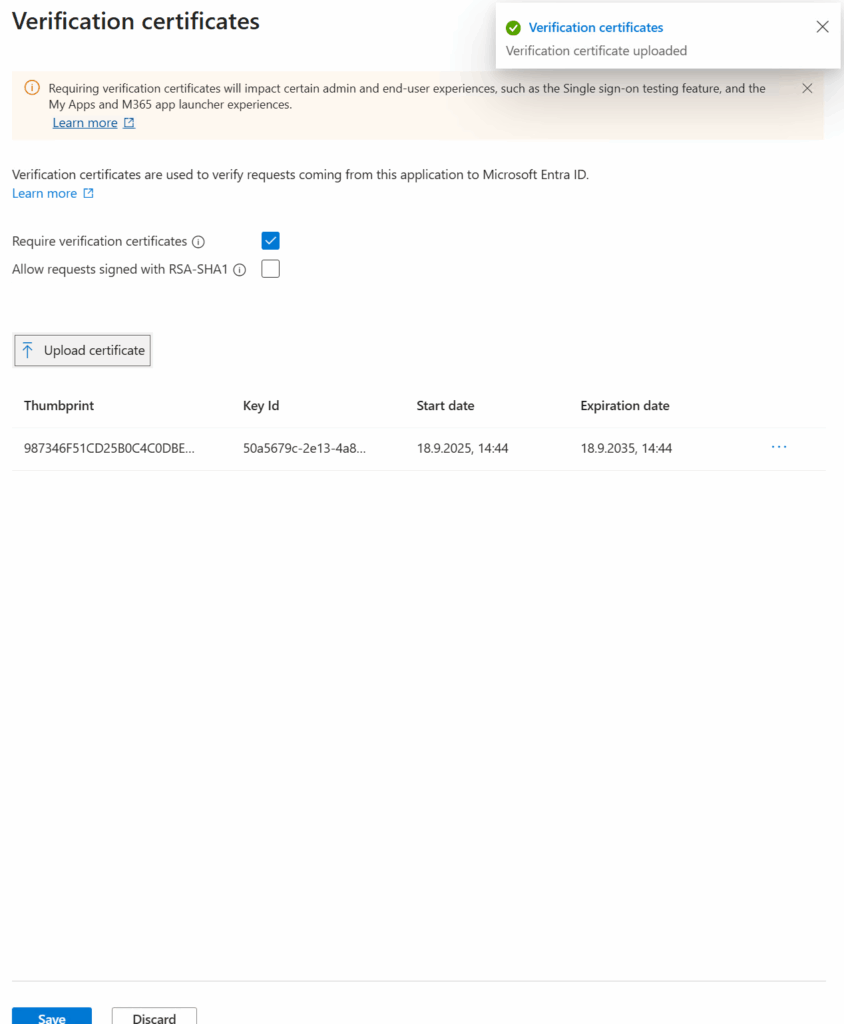

Anschließend wird das Zertifikat hier hochgeladen. Die Option „Require verification certificates“ muss aktiviert werden.

Danach sieht man hier bei der Verification Active = 1

Schritt 7:

Der Enterprise Application müssen nun noch die User/Gruppen zugewiesen werden, welche SSO machen dürfen und damit nachher Zugriff auf Veeam bekommen sollen. Exemplarisch haben wir hier unseren Tenant Admin gewählt.

Schritt 8:

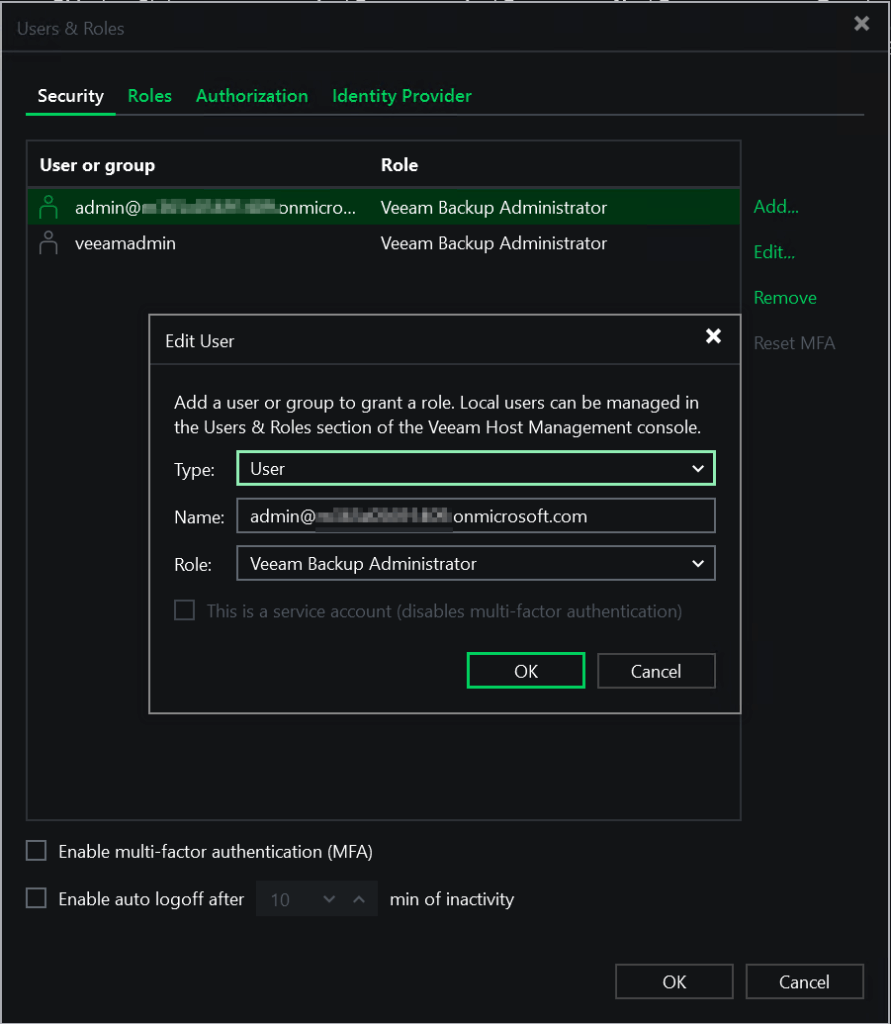

Damit die Anmeldung funktioniert müssen die User/Gruppen auch noch in Veeam berechtigt werden. Zudem kann pro User/Gruppe gewählt werden, auf welche Rolle Sie in Veeam gemapped werden.

Unter „User and Roles“ – „Add“ – „External User or Group“ entsprechend hinzufügen.

Schritt 9:

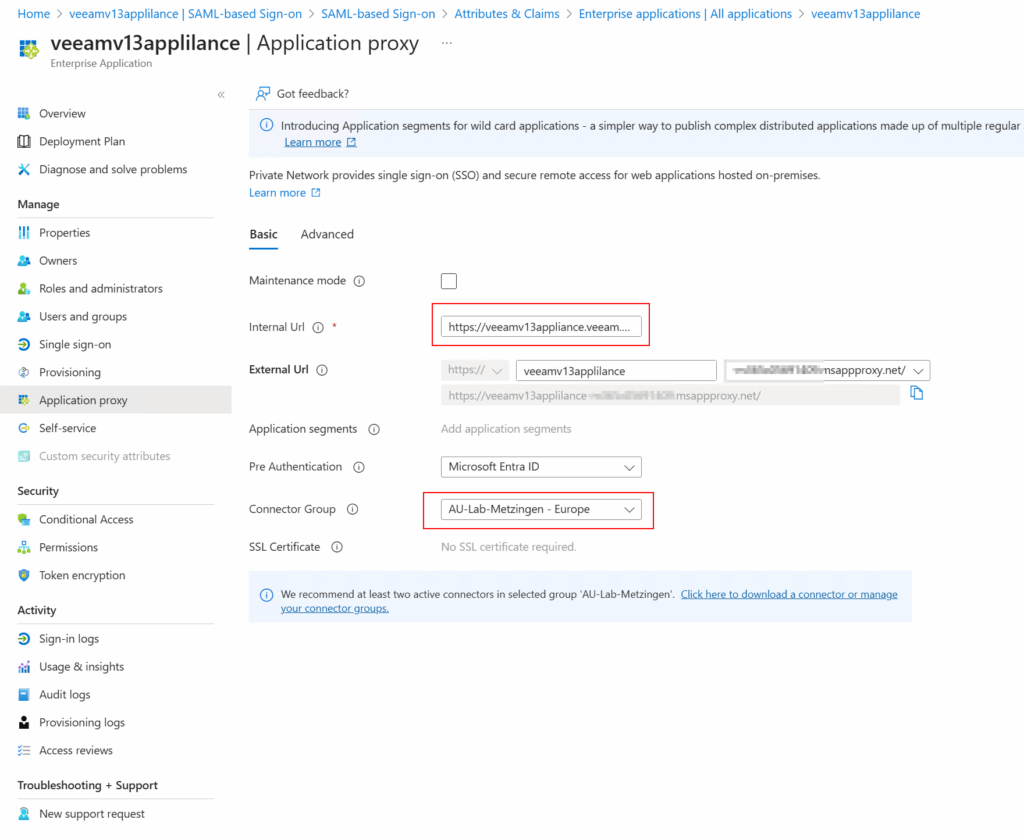

Ab hier endet die offizielle Veeam Dokumentation. Aus unserer Sicht ist aber ein wichtiger Teil damit nicht abgedeckt. Damit SAML funktionieren kann, wird eine eingehende Verbindung zum Backup Server benötigt. Da dies hoffentlich nicht möglich ist, benötigt man eine Alternative. Die Lösung dazu nennt sich „Private Network Connector“. Dafür wird lokal eine VM deployed welche die Verbindung zu Entra übernimmt. Wichtig ist das dieser Network Connector den Backup Server im LAN erreichen kann. Die Basis Konfiguration des Network Connectors ist nicht teil dieses How-To’s, es wird davon ausgegangen das es schon für andere Dienste einen Network Connector gibt.

Dazu muss unter „Application proxy“ die interne URL des Veeam Servers angebgeben werden, am besten als FQDN. Außerdem muss die korrekte Connector Group ausgewält werden, welche den lokalen Backup Server erreichen kann.

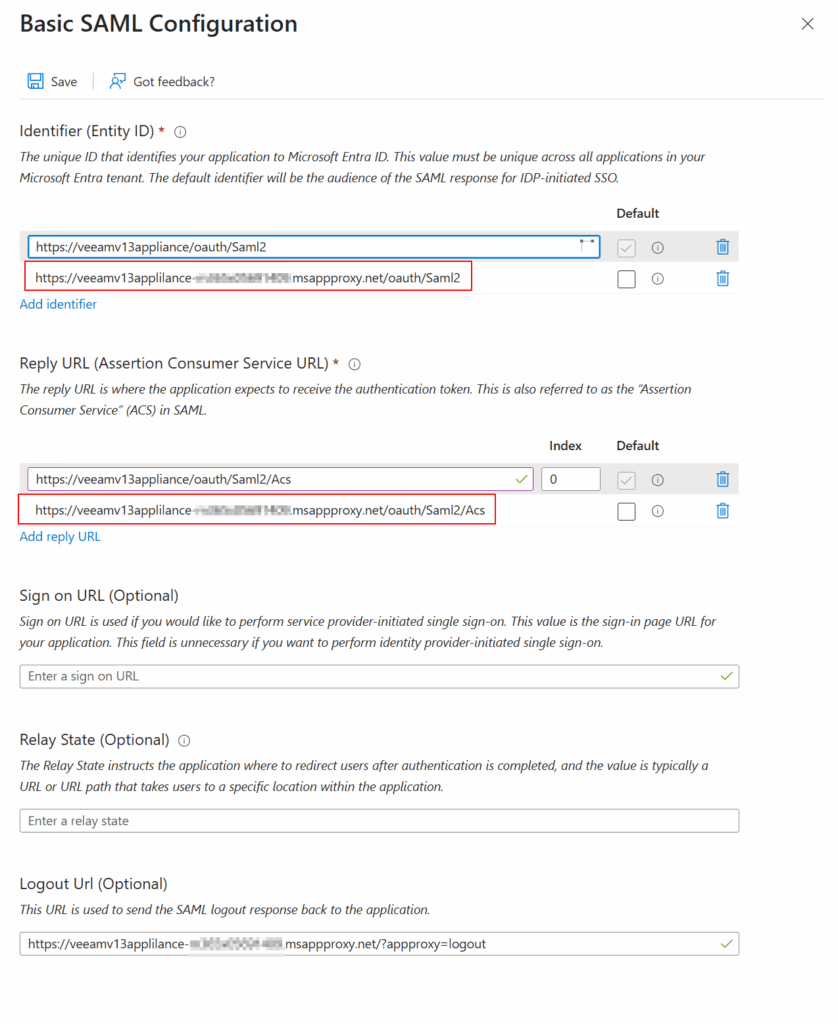

Anschließend muss diese externe URL in der SAML Konfiguration ergänzt werden, da die interne URL ja von extern nicht erreichbar ist. Wenn durch die Aktivierung des Application Proxy die internen URLs geändert wurden, müssen diese wieder auf den vorherigen Wert zurückgesetzt werden.

Tipp: Wenn die Anmeldung nicht funktioniert, an dieser Stelle bitte nochmal den Schritt 5 wiederholen, die XML Datei erneut herunterladen und in Veeam importieren.

Schritt 10:

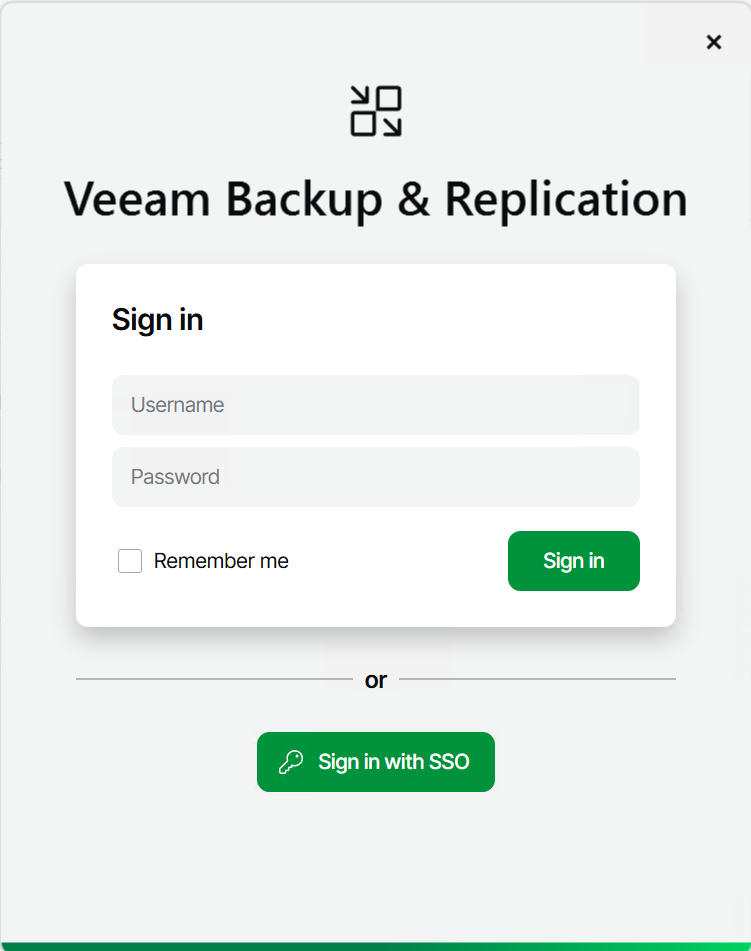

Es ist geschafft – ein Login über SAML sollte jetzt möglich sein. Startet man nun die Console oder das WebUI kann man hier nun „Sign in with SSO“ wählen

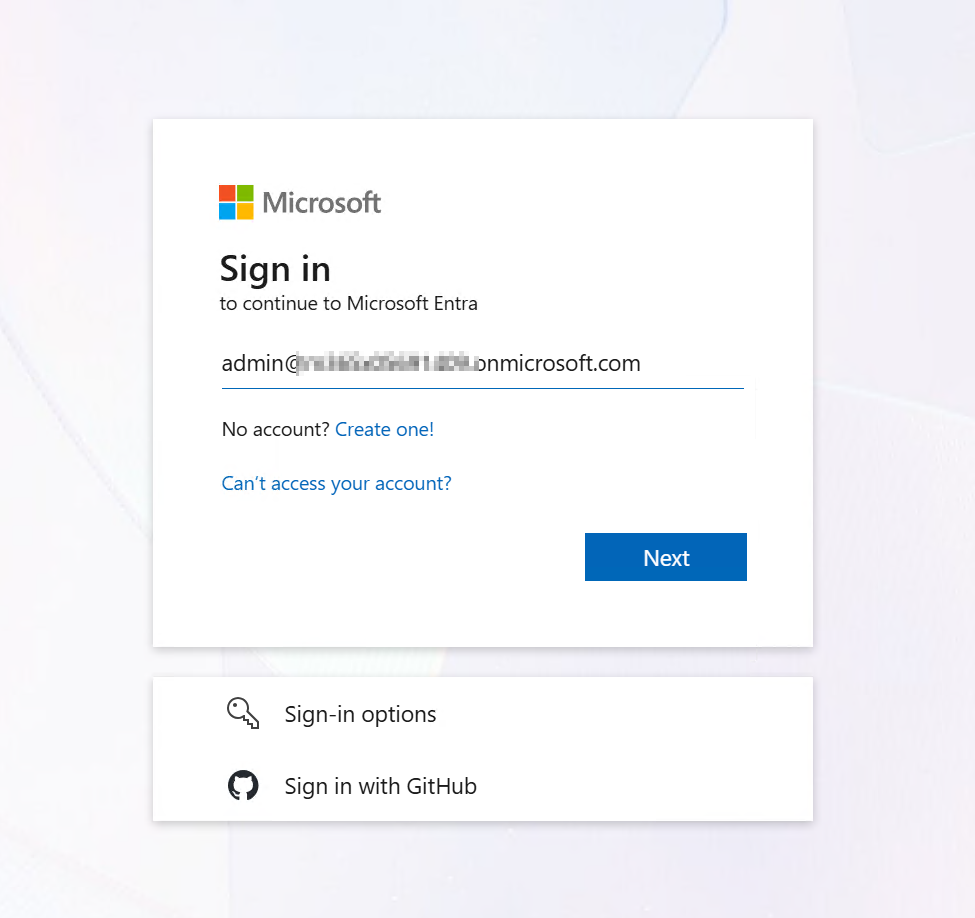

Nun erscheint die übliche Anmeldemaske, nach erfolgtem Login öffnet sich die Veeam Console.